Ein Sicherheitsunternehmen hat berichtet, dass eine bösartige App, die mehr als 10.000 Mal von Google Play heruntergeladen wurde, einen heimlichen Fernzugriffstrojaner installiert hat, der Passwörter, Textnachrichten und andere vertrauliche Daten von Benutzern stahl.

Ein Trojanisches Pferd ist aufgetaucht, das die Namen TeaBot und Anatsa trägt letzten Mai. Broadcaster haben Android-Zugriffsdienste auf eine Weise verwendet und missbraucht, die es Malware-Erstellern ermöglicht, die Bildschirme infizierter Geräte aus der Ferne anzuzeigen und mit den Prozessen der Geräte zu interagieren. Damals war TeaBot darauf programmiert, Daten aus einer vorab ausgewählten Liste von Apps von etwa 60 Banken auf der ganzen Welt zu stehlen.

Am Dienstag die Sicherheitsfirma Cleafy erwähnt Dieser TeaBot ist zurück. Dieses Mal hat sich der Trojaner über eine bösartige App namens QR Code & Barcode Scanner verbreitet, die es Benutzern ermöglichte, mit QR-Codes und Barcodes zu interagieren, wie der Name vermuten lässt. Die App hatte mehr als 10.000 Installationen, bevor Cleafy-Forscher Google über die betrügerischen Aktivitäten informierten und Google sie entfernte.

Einer der größten Unterschiede[s]im Vergleich zu den Proben, die im … Mai 2021 entdeckt wurden, soll die Zielanwendungen erhöhen, die jetzt enthalten sind Homebanking-Apps, Versicherungs-Apps, Krypto-Wallets und KryptowährungsbörsenCliffy Scholars-Bücher. „In weniger als einem Jahr ist die Anzahl der Apps, auf die TeaBot abzielt, um mehr als 500 % gestiegen, von 60 Zielen auf über 400.“

In den letzten Monaten hat TeaBot auch damit begonnen, neue Sprachen wie Russisch, Slowakisch und Mandarin-Chinesisch zu unterstützen, um personalisierte Nachrichten auf infizierten Telefonen anzuzeigen. Die verteilte Betrugsscanner-App Play wurde von nur zwei Anti-Malware-Diensten als bösartig erkannt und zum Zeitpunkt des Downloads nur wenige Berechtigungen angefordert. Alle Bewertungen stellten die App als legitim und gut funktionierend dar, was es für weniger erfahrene Personen schwierig machte, sie als Risiko zu identifizieren.

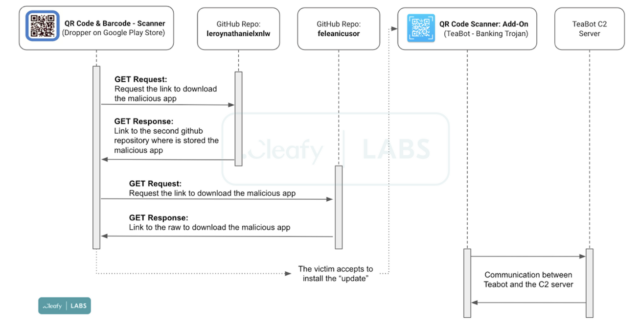

Nach der Installation zeigt die bösartige QR-Code- und Barcode-Scanner-App ein Popup an, das Benutzer darüber informiert, dass ein Update verfügbar ist. Aber anstatt das Update wie gewohnt über Play verfügbar zu machen, hat das Popup es von bestimmten GitHub-Repositories heruntergeladen, die von einem Benutzer namens Feleanicusor erstellt wurden. Die beiden Repositories wiederum installierten TeaBot.

Diese Infografik gibt einen Überblick über die von den TeaBot-Autoren entwickelte Infektionskette:

Klippe

Cleafy-Forscher schrieben:

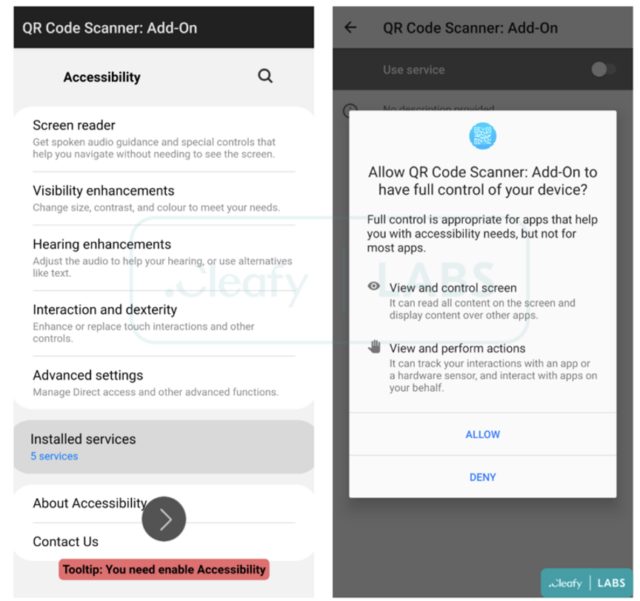

Sobald die Benutzer den Download akzeptieren und das Dummy-Update ausführen, startet TeaBot den Installationsprozess, indem es Zugriffsdienste-Berechtigungen anfordert, um die erforderlichen Berechtigungen zu erhalten:

- Anzeige- und Steuerungsbildschirm: Wird verwendet, um vertrauliche Informationen wie Anmeldeinformationen, SMS-Nachrichten und 2FA-Codes vom Gerätebildschirm abzurufen.

- Anzeigen und Ausführen von Aktionen: Sie werden verwendet, um unmittelbar nach der Installationsphase verschiedene Arten von Berechtigungen zu akzeptieren und böswillige Aktionen auf dem infizierten Gerät auszuführen.

Klippe

TeaBot ist die neueste Android-Malware, die über den offiziellen Google App Market veröffentlicht wird. Das Unternehmen entfernt bösartige Apps im Allgemeinen schnell, sobald sie gemeldet werden, hat aber immer noch Schwierigkeiten, die Malware selbst zu identifizieren. Google-Vertreter haben nicht auf eine E-Mail mit der Bitte um Kommentar zu diesem Beitrag geantwortet.

Der Dienstagsbeitrag von Cleafy enthält eine Liste von Indikatoren, anhand derer Personen feststellen können, ob sie eine bösartige App installiert haben.

Bilderliste von Getty Images

„Musikfan. Sehr bescheidener Entdecker. Analytiker. Reisefan. Extremer Fernsehlehrer. Gamer.“

More Stories

Xbox muss einen Weg wählen, und zwar bald

Die nächste 4K-Minidrohne von DJI passt in Ihre Handfläche

Leaks enthüllen den Namen und das Design des angeblichen PS5 Pro-Geräts